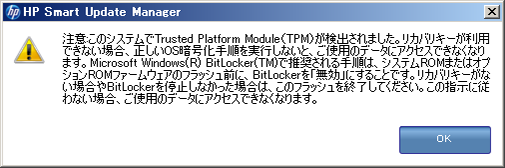

TPM は、BitLocker と組み合わせて使用すれば、システム状態を判断し、ROM イメージの変更を検出すると、ユーザーがリカバリキーを提供できない場合は Windows ファイルシステムへのアクセスを制限します。HP SUM は、TPM がシステムで有効になっているかどうかを検出します。HP ProLiant サーバーの一部の新しいモデルでは、ご使用のシステムで TPM が検出された場合やターゲットとして選択されたリモートサーバーで TPM が検出された場合に、HP iLO、Smart アレイ、NIC、および BIOS 用の HP SUM ユーティリティがフラッシュに先立ってユーザーに警告を行います。ユーザーが一時的に BitLocker を無効にしない場合やフラッシュをキャンセルしない場合、再起動後ユーザーデータにアクセスするには、BitLocker のリカバリキーが必要になります。

Microsoft BitLocker ドライブ暗号化を使用している環境で、システム BIOS のフラッシュの前に BitLocker を一時的に無効にしていない。

HP iLO、Smart アレイ、および NIC ファームウェアの判定をオプションで選択している。

HP SUM が TPM を検出すると、警告メッセージが表示されます。

各サーバーで TPM パスワードを入力することなくファームウェアを更新できるようにするには、BitLocker ドライブ暗号化を一時的に無効にする必要があります。BitLocker ドライブ暗号化を無効にしてもハードディスクドライブデータの暗号化は解除されません。ただし、BitLocker はハードディスクドライブに保存されているプレーンテキストの復号キーを使用して情報を読み取ります。BitLocker ドライブ暗号化は、ファームウェアの更新完了後に有効な状態に戻すことが出来ます。BitLocker ドライブ暗号化を有効な状態に戻すと、プレーンテキストキーが削除され、BitLocker によるドライブの保護が再開されます。

注記: BitLocker ドライブ暗号化を一時的に無効にするとドライブのセキュリティが脅かされる可能性があります。このため、安全な環境以外では無効化を試みないでください。安全な環境を用意できないのであれば、ファームウェア更新プロセス全体にわたって、ブートパスワードを用意し、BitLocker ドライブ暗号化をそのまま有効にしておくことをおすすめします。これには、HP SUM で | |

BitLocker サポートを一時的に無効にしてファームウェア更新を許可するには、以下の手順に従ってください。

詳細なスタートアップオプションを有効にするには、次の操作を行います。

次の表では、発生する可能性がある TPM 検出シナリオについて説明します。

| シナリオ | 結果 |

|---|---|

| TPM が検出され有効になっており、インストールがサイレントモードでなく、システム ROM を更新する必要がある場合。 | 警告メッセージが表示されます。OK を選択して、手順を進めます。インストールは取り消されません。 |

TPM が検出され有効になっており、インストールがサイレントモードで、/tpmbypass スイッチが指定されておらず、更新されたファームウェアをサーバーに適用しなければならない場合。 |

警告メッセージは表示されません。新しいログファイル(%systemdrive%\cpqsystem\log\cpqstub.log)が生成されます。インストールがサイレントモードで行われるため、インストールは終了し、次に進むことはできません。 |

| TPM が検出され Option ROM Measuring が有効になっており、インストールがサイレントモードでなく、システム ROM を更新する必要がある場合。 | 警告メッセージが表示されます。OK を選択すると、次に進めます。インストールは取り消されません。 |

TPM が検出され、ROM の信頼性計測オプションが有効になっている。インストールはサイレントインストールで、/tpmbypass スイッチが指定されておらず、更新されたファームウェアがあればすべてサーバーに適用する必要がある場合 |

警告メッセージは表示されません。新しいログファイル(%systemdrive%\cpqsystem\log\cpqstub.log)が生成されます。インストールがサイレントモードで行われるため、インストールは終了し、次に進むことはできません。 |

TPM が検出され有効になっており、インストールがサイレントモードで、/tpmbypass スイッチが指定されている場合。インストールは行われます。 |

インストールは行われます。 |